Angriffsrisiken kennen und reduzieren

Die zunehmende Digitalisierung und steigende IT-Vernetzungen erhöhen die Risiken für Unternehmen enorm. Die Schadensszenarien sind vielfältig – angefangen bei Datenverlust über Imageschäden bis hin zum Ausfall von Produktionsumgebungen oder Lieferanten. Erpressungen und Hackerangriffe haben spürbar zugenommen. Kennen Sie Ihr Risiko?

Ihre Ausgangslage

- Sie wollen einen besseren Überblick über Ihren Cybersicherheitsstatus gewinnen?

- Sie suchen eine neutrale Bewertung von außen?

- Sie wollen Ihre Sicherheitsstrategie zielgerichtet weiterentwickeln?

IS4IT KRITIS bietet gemeinsam mit Experten aus der IS4IT-Gruppe eine mehrstufige Herangehensweise, die es Ihnen ermöglicht, genau die Sicherheitsmaßnahmen zu setzen, die für Ihr Unternehmen bzw. Ihre Unternehmenssituation optimal sind.

Vier Schritte zur maximalen Sicherheit

CyDis Scoring

Der Einstieg zur Einschätzung des Sicherheitsstatus

Automatisierte Tests der Cybersicherheit von außen

als kostengünstiger erster Schritt – geringer Aufwand

Vulnerability Scanning

Wichtige erste Sicherheitsmaßnahme

Automatisiertes Scannen aller Systeme von innen und außen zur Lokalisierung von Schwachstellen – mittlerer Aufwand

Penetration Testing

Sicherheit für kritische Systeme

Tiefgreifende manuelle Sicherheitstests einzelner besonders kritischer Komponenten mit Internetanbindung durch Security-Experten – aufwendig und zeitintensiv

Red Teaming

Schutz für hochsichere KRITIS-Infrastruktur

Aktive Hacking-Versuche durch hochspezialisierte Security-Experten gegen die gesamte Firma zur Offenlegung jeglicher Schwachstellen – sehr aufwendige und zeitintensive Maßnahme

Cyber Scoring

CyDIS Cyber Scoring – ein Produkt unseres Schwesterunternehmens CyDIS – liefert erstmals vollautomatisch fundierte Informationen zur Bewertung von Cyberrisiken.

CyDIS Scorings sind als Management-IT-Expertenreport erhältlich und bilden die ideale Grundlage für eine IT-Risikobeurteilung.

- Einfache Nutzung

- Vollautomatische Erstellung

- Skalierbar

- Diskret

- Übersichtlich

- Sehr umfangreiche Datenbasis

Sie erhalten eine Übersicht über die technischen Aspekte sowie die Schwächen der Webserver-Konfiguration oder veraltete Zertifikate, aber auch Schwachstellen in Organisation und Abläufen werden aufgedeckt.

Da der Expertenreport anhand der automatisch analysierten Daten ohne Einsatz von Security-Experten erstellt wird, ist der Aufwand niedrig und diese erste Maßnahme äußerst kostengünstig.

Vulnerability Scanning

Für große IT-Infrastrukturen mit einer Vielzahl unterschiedlicher Komponenten ist das ebenfalls automatisierte Vulnerability Scanning zur Identifikation von Schwachstellen in der gesamten Infrastruktur unverzichtbar. Diese grundlegende Sicherheitsmaßnahme muss von jedem KRITIS-Unternehmen sowie Organisationen mit erhöhtem Sicherheitsbedarf regelmäßig durchgeführt werden.

Folgende Analysen liefern automatisiert Hinweise auf mögliche Schwachstellen:

- Netzwerkbasierte Scans zum Erkennen von Schwachstellen im Netzwerk

- Hostbasierte Scans zum Erkennen von Schwachstellen in Servern,

- Workstations und anderen Netzwerk-Systemen

- Wireless-Netzwerk-Scans fokussieren auf Wi-Fi-Netze und mögliche

- Schwachstellen bzw. unerlaubte Access Points

- Application Scans konzentrieren sich auf Websites und Schwachstellen in Webanwendungen

- Datenbank-Scans versuchen, Schwachstellen in Datenbank-Systemen zu erkennen

Dabei identifizierte Anomalien bieten die notwendigen Informationen, um Gefährdungen zu erkennen und angemessen reagieren zu können.

Penetration Testing

Für besonders gefährdete Komponenten empfehlen wir die konsequente Durchführung von Penetration Tests, die allerdings mit erheblich mehr Aufwand verbunden sind. Dabei kommen unterschiedliche manuelle Analyse-Techniken und Hacking-Tools zum Einsatz.

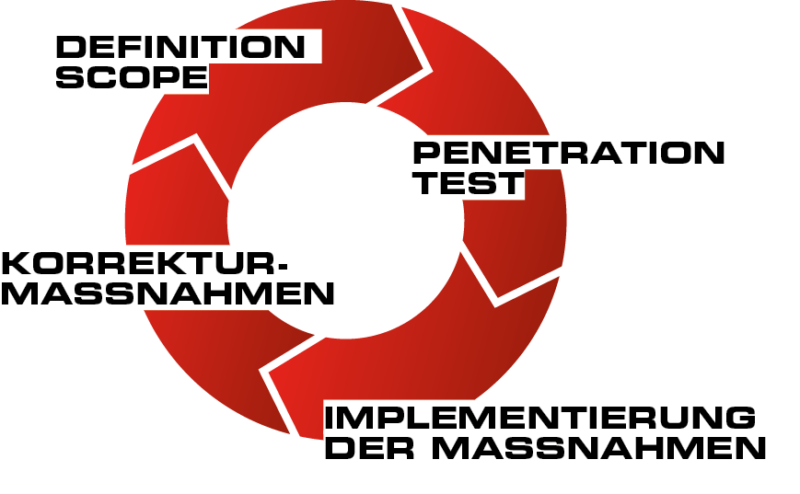

Es ergeben sich folgende Testzyklen:

- Definition Scope: Festlegung der relevanten Bereiche in einem gemeinsamen Workshop mit unseren Security-Experten

- Durchführung Penetration Tests und Erstellung umfassender Testberichte

- Festlegung der Korrekturmaßnahmen

- Implementierung der Maßnahmen

Um zu gewährleisten, dass die betroffenen Komponenten wirklich sicher sind, müssen Penetration Tests periodisch oder bei gravierenden Systemänderungen wie neuen Software-Versionen wiederholt werden.

Red Teaming

Unser Red Team agiert als der Gegner Ihrer Systeme. Aber besser wir finden die Sicherheitslücken als Dritte!

Über die Vorgehensweise unseres Teams und weitere Details informieren wir Sie gerne bei einem Vorgespräch.

Ihr Nutzen

- Passende Testmethodik für Ihre Anforderungen

- Transparentes Kosten-Nutzen-Verhältnis

- Nachvollziehbare und neutrale Bewertung durch Experten

- Zielgenaue Empfehlungen zur Schwachstellenbehebung

Flyer Security Testing (PDF)

KONTAKT

Wollen Sie die Bedrohung und Angriffsrisiken Ihres Unternehmens kennenlernen und diesen systematisch entgegenwirken?

Kontaktieren Sie unsere Sicherheitsexperten und vereinbaren Sie ein unverbindliches Erstgespräch!